Взлом: возвращение в восьмидесятые

Банки снова можно взломать с помощью звонка по телефону.

Рахул Саси из компании iSight Partners подтвердил, что хакерские приемы 80-х годов прошлого века не теряют актуальности. Злоумышленники могут нарушить работу голосовых систем доступа в банковских учреждениях и службах поддержки клиентов одним входящим звонком. Уязвимость кроется в алгоритмах обработки звука, которые используются офисными телефонными сетями и программами голосового управления. Данная атака получила название «fuzzing» (фаззинг, атака методом «серого ящика»).

Двухтоновые мультичастотные сигналы DTMF (Dual-Tone Multi-Frequency), знакомые нам по звукам тонового набора, являются важной информацией для УАТС (Учрежденческая Автоматическая Телефонная Станция) и интерактивных автоответчиков IVR (Interactive Voice Response). Выясняется, что и сегодня, в 2012 году, определенные DTMF-сигналы могут вызывать сбои в работе этих систем: нестандартные входные данные могут обрушить программы, работающие на ПК или сервере.

УАТС и IVR-системы используются в программах банковского обслуживания по телефону, в call-цетрах и в других интерактивных системах. Определенные сочетания DTMF-сигналов могут либо серьезно нарушить работу такой системы, либо заставить ее выдать любую, в том числе секретную и важную информацию. Повторение таких трюков с десяти-двадцати телефонов создает настоящую атаку на отказ в обслуживании (DOS), только в отношении телефонных линий, а не серверов Интернета.

Как пишет Саси в своем исследовании:

В частности Рахул продемонстрировал способы удаленной DTMF-атаки на системы телефонного голосования, банковские системы и службы поддержки клиентов.

Результаты работы Саси представил на хакерской конференции «Hack in the Box» в Малайзии, а потом планирует повторить выступление на конференциях Nullcon в Дели (Индия) и Ruxcon в Мельбурне (Австралия).

Кроме атак на отказ в обслуживании, Саси представил способы телефонной атаки на кражу персональных данных.

Звучит невероятно, но Рахул заявляет, что ему удалось получить ПИН-код клиента в одном из индийских банков. В ответ на DTMF-запросы система банка выдавала определенные звуковые ответы об ошибке, но в этой звуковой информации исследователю удалось найти части секретных данных.

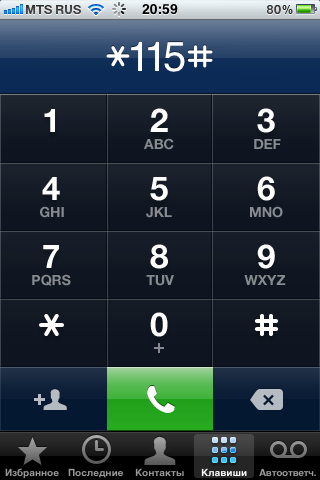

По мнению Рахула Саси, и владельцам, и операторам голосовых систем обслуживания следует немедленно принять меры или хотя бы осознать, что их системы очень подвержены атакам. В отличие от Интернета, голосовые каналы не предлагают никаких брандмауэров или кодов проверки «являетесь ли вы человеком». Наконец, стоит заметить, что весь инструментарий DTMF-атак на голосовые системы удаленного обслуживания укладывается всего в 16 сигналов – это цифры с 0 до 9, символы #, *, а также латинские буквы A, B, C и D. Сейчас Саси разрабатывает программу, которая сможет комбинировать потоки DTMF-сигналов с разной периодичностью и частотой.